Omega-3 decydują, czy witaminy B spowolnią spadek funkcji poznawczych

20 stycznia 2016, 12:00Wcześniej ustalono, że suplementacja witaminami B spowalnia spadek zdolności poznawczych u starszych osób z problemami pamięciowymi. Teraz okazało się, że wyższy poziom kwasów omega- 3 w organizmie wzmaga skutki działania witaminy B.

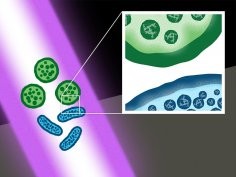

Naukowcy proponują metodę zamiany dowolnych komórek w inne dowolne komórki

25 października 2017, 10:19W Proceedings of the National Academy of Sciences ukazał się właśnie artykuł, którego autorzy opisują formułę bezpośredniej zamiany dorosłych komórek w dowolne inne komórki

Za pomocą supermocnego kleju niemiecka firma zawiesiła metr nad ziemią 17,5-t ciężarówkę

31 lipca 2019, 12:14DELO, firma z Bawarii produkująca kleje przemysłowe, ustanowiła nowy rekord Guinnessa. Za pomocą 12 g kleju stworzonego specjalnie na tę okazję na godzinę zawieszono metr nad ziemią ważącą 17,5 t ciężarówkę.

Być może jeszcze za naszego życia uda się zbudować przenośny wykrywacz fal grawitacyjnych

1 lipca 2020, 13:06Przed czterema laty informowaliśmy o jednym z największych odkryć naukowych obecnego wieku – zarejestrowaniu fal grawitacyjnych. Zostały one zauważone przez LIGO. W każdym z dwóch laboratoriów LIGO pracuje interferometr w kształcie litery L. Długość każdego z ramion wynosi 4000 metrów. Teraz naukowcy proponują wybudowanie 1000-krotnie mniejszego przenośnego interferometru, który mógłby wykrywać fale grawitacyjne w każdym laboratorium na świecie.

Zabijanie bakterii laserem. Światło radzi sobie z antybiotykoopornymi patogenami

13 grudnia 2021, 12:08Świat zmaga się z rosnącym kryzysem antybiotykooporności. Nadmierne używanie antybiotyków w medycynie, przemyśle spożywczym czy kosmetycznym, prowadzi do pojawiania się bakterii opornych na działanie antybiotyków. Przedostające się do środowiska antybiotyki, a w niektórych rzekach ich stężenie 300-krotnie przekracza bezpieczny poziom, wymuszają na patogenach ciągłą ewolucję w kierunku antybiotykooporności

Jak sprawdzić maszty BTS w okolicy?

17 października 2023, 13:31Rozwój najnowszych technologii bezprzewodowych, takich jak 5G czy LTE ludzie mogą w dużej mierze zawdzięczać masztom BTS. Nazywane również stacją bazową (ang. base transceiver station, BTS), są powszechnie wykorzystywane w systemach łączności bezprzewodowej, a także w telefonii mobilnej. To właśnie one w dużej mierze odpowiadają za to, że telefon może łączyć się z sieciami w sposób bezprzewodowy. Czym w takim razie są te konstrukcje, z czego się składają oraz w jaki sposób można sprawdzić, czy maszt BTS znajduje się w danej okolicy?

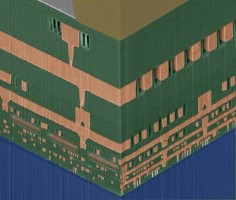

Chipy jak płatki śniegu

5 maja 2007, 09:16Naukowcy IBM-a wykorzystali naturalne procesy formowania się płatków śniegu, muszli i zębów do stworzenia układów scalonych przyszłej generacji. To, co podpatrzyli w naturze, pozwoliło im zbudować układ scalony, w którym poszczególne połączenia są odizolowane od siebie za pomocą próżni.

Japoński węglowy plaster

15 maja 2008, 10:55Japońscy naukowcy z Narodowego Instytutu Zaawansowanych Nauk Przemysłowych i Technologii Przemysłowych (AIST) stworzyli zintegrowaną trójwymiarową strukturę z nanorurek węglowych, wykorzystując do tego celu pojedynczą warstwę nanorurek.

Odkryto predyspozycje do anoreksji

31 marca 2009, 08:30Dr Ian Frampton z Great Ormond Street Hospital zbadał ponad 200 osób z anoreksją z Wielkiej Brytanii, USA i Norwegii i doszedł do wniosku, że predyspozycje do zachorowania kształtują się jeszcze w życiu płodowym. Wskutek zaburzonego rozwoju mózgu niektóre dzieci stają się bardziej podatne na czynniki ryzyka, w tym na promowany rozmiar zero.

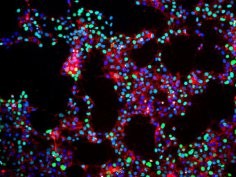

Fibrynogen uruchamia bliznowacenie mózgu

28 kwietnia 2010, 11:50Fibrynogen, białko osocza angażowane w końcowej fazie procesu krzepnięcia, uruchamia pourazowe tworzenie blizn w mózgu i rdzeniu kręgowym (Journal of Neuroscience).